重要提示:

请勿将账号共享给其他人使用,违者账号将被封禁!

重要提示:

请勿将账号共享给其他人使用,违者账号将被封禁!

题目

A、属于主动攻击,破坏信息的保密性

B、属于主动攻击,破坏信息的完整性

C、属于被动攻击,破坏信息的完整性

D、属于被动攻击,破坏信息的保密性

更多“篡改是非授权者利用某种手段对系统中的数据进行增加、删改主、插入等它()。”相关的问题

更多“篡改是非授权者利用某种手段对系统中的数据进行增加、删改主、插入等它()。”相关的问题

第1题

A.保证信息为合法用户享用而不泄漏给未经授权者

B.数据完整性,未被未授权篡改或者损坏

C.对信息及信息系统实施安全监控管理

D.系统完整性,系统未被非授权操纵,按既定的功能运行

第2题

A.利用密码技术对信息进行加密处理,以防止信息泄漏和保护信息不为非授权用户掌握

B.保证数据在传输、存储等过程中不被非法修改

C.对数据的截获、篡改采取完整性标识的生成与检验技术

D.保守国家机密,或是未经信息拥有者的许可,不得非法泄漏该保密信息给非授权人员

第3题

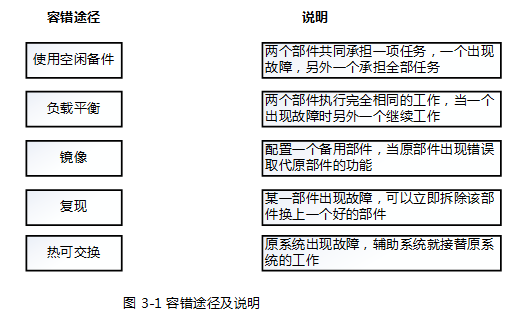

【问题1】(6分) 访问控制决定了谁访问系统、能访问系统的哪些资源和如何使用这些资源,目的是防止对信息系统资源的非授权访问和使用。“请按防御型和探测型将下列A~F种访问控制手段进行归类:防御型访词控制手段包括 () ;探测型访问控制手段包括() 。 A.双供电系统。 B.闭路监控 C.职员雇佣手续 D.访问控制软件 E.日志审计 F.安全知识培训 【问题2】(4分) 保密就是保证敏感信息不被非授权人知道。加密是指通过将信息编码而使得侵入者不能够阅读或理解的方法,目的是保护数据相信息。国家明确规定严格禁止直接使用国外的密码算法和安全产品,其主要原因有二 () 和() 两个方面。 各选答案: A.目前这些密码算法和安全产品都有破译手段 B.国外的算法和产品中可能存在“后门”,要防止其在关键时刻危害我国安全. C.进口国外的算法和产品不利于我国自主研发和技术创新 D.密钥不可以无限期使用,需要定期更换。购买国外的加密算法和产品,会产生高昂的费用。 【问题3】 任何信息系统都不可能避免天灾或者人祸,当事故发生时,要可以跟踪事故源、收集证据、恢复系统、保护数据。通常来说,高可用性的系统具有较强的容错能力,使得系统在排除了某些类型的保障后继续正常进行。 容错途径及说明如图3-1所示,请将正确的对应关系进行连线。

第4题

A.对网络或联网系统的未授权访问,即对信息系统进行有意或无意的未授权访问,包括针对信息系统的恶意活动或对信息系统内资源的未授权使用

B.通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段取得自身利益的手法

C.企图破坏、泄露、篡改、损伤、窃取、未授权访问或未授权使用资产的行为

D.高级持续性威胁。利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式

第10题

A.数据处理者发现其使用或者提供的网络产品和服务存在安全缺陷、漏洞,或者威胁国家安全、危害公共利益等风险时,应当立即采取补救措施。

B.数据处理者应当使用密码对重要数据进行保护。

C.数据处理者应当采取备份、加密、访问控制等必要措施,保障数据免通泄露、窃取、篡改毁损、丢失,非法使用,应对数据安全事件,防范针对和利用数据的违法犯罪活动,维护数据的完整性、保密性。

D.数据处理者应当按照网络安全等级保护的要求,加强数据处理系统,数据传输网络。数据存储环填等安全防护,处理重要数据的系统原则上应当满足三级以上网络安全等级保护和关键信息基础设施安全保护要据的系统依照有关规定从严保护。

警告:系统检测到您的账号存在安全风险

警告:系统检测到您的账号存在安全风险

为了保护您的账号安全,请在“赏学吧”公众号进行验证,点击“官网服务”-“账号验证”后输入验证码“”完成验证,验证成功后方可继续查看答案!