重要提示:

请勿将账号共享给其他人使用,违者账号将被封禁!

重要提示:

请勿将账号共享给其他人使用,违者账号将被封禁!

题目

更多“【问题3】 请解释授权侵犯的具体含义;针对王工的意见给出相应的解决方案,说明该解决方案的名称、”相关的问题

更多“【问题3】 请解释授权侵犯的具体含义;针对王工的意见给出相应的解决方案,说明该解决方案的名称、”相关的问题

第1题

试题五(25分)

阅读以下关于信息系统安全性的叙述,在答题纸上回答问题1至问题3。

某企业根据业务扩张的要求,需要将原有的业务系统扩展到互联网上,建立自己的B2C业务系统,此时系统的安全性成为一个非常重要的设计需求。为此,该企业向软件开发商提出如下要求:

(1)合法用户可以安全地使用该系统完成业务;

(2)灵活的用户权限管理;

(3)保护系统数据的安全,不会发生信息泄漏和数据损坏;

(4)防止来自于互联网上各种恶意攻击;

(5)业务系统涉及到各种订单和资金的管理,需要防止授权侵犯;

(6)业务系统直接面向最终用户,需要在系统中保留用户使用痕迹,以应对可能的商业诉讼。

该软件开发商接受任务后,成立方案设计小组,提出的设计方案是:在原有业务系统的基础上,保留了原业务系统中的认证和访问控制模块;为了防止来自互联网的威胁,增加了防火墙和入侵检测系统。

企业和软件开发商共同组成方案评审会,对该方案进行了评审,各位专家对该方案提出了多点不同意见。李工认为,原业务系统只针对企业内部员工,采用了用户名/密码方式是一可以的,但扩展为基于互联网的B2C业务系统后,认证方式过于简单,很可能造成用户身份被盗取:王工认为,防止授权侵犯和保留用户痕迹的要求在方案中没有体现。而刘工则认为,即使是在原有业务系统上的扩展与改造,也必须全面考虑信息系统面临的各种威胁,设计完整的系统安全架构,而不是修修补补。

【问题1】

信息系统面临的安全威胁多种多样,来自多个方面。请指出信息系统面临哪些方面的安全威胁并分别子以简要描述。

【问题2】

认证是安全系统中不可缺少的环节,请简要描述主要的认证方式,并说明该企业应采用哪种认证方式。

【问题3】

请解释授权侵犯的具体含义;针对王工的意见给出相应的解决方案,说明该解决方案的名称、内容和目标。

第2题

阅读以下关于信息系统安全性的叙述。

某企业根据业务扩张的要求,需要将原有的业务系统扩展到互联网上,建立自己的B2C业务系统,此时系统的安全性成为一个非常重要的设计需求。为此,该企业向软件开发商提出如下要求:

(1) 合法用户可以安全地使用该系统完成业务;

(2) 灵活的用户权限管理;

(3) 保护系统数据的安全,不会发生信息泄漏和数据损坏;

(4) 防止来自于互联网上各种恶意攻击;

(5) 业务系统涉及到各种订单和资金的管理,需要防止授权侵犯;

(6) 业务系统直接面向最终用户,需要在系统中保留用户使用痕迹,以应对可能的商业诉讼。

该软件开发商接受任务后,成立方案设计小组,提出的设计方案是:在原有业务系统的基础上,保留了原业务系统中的认证和访问控制模块;为了防止来自互联网的威胁,增加了防火墙和入侵检测系统。

企业和软件开发商共同组成方案评审会,对该方案进行了评审,各位专家对该方案提出了多点不同意见。李工认为,原业务系统只针对企业内部员工,采用了用户名/密码方式是可以的,但扩展为基于互联网的B2C业务系统后,认证方式过于简单,很可能造成用户身份被盗取;王工认为,防止授权侵犯和保留用户痕迹的要求在方案中没有体现。而刘工则认为,即使是在原有业务系统上的扩展与改造,也必须全面考虑信息系统面临的各种威胁,设计完整的系统安全架构,而不是修修补补。

[问题1]

信息系统面临的安全威胁多种多样,来自多个方面。请指出信息系统面临哪些方面的安全威胁并分别予以简要描述。

[问题2]

认证是安全系统中不可缺少的环节,请简要描述主要的认证方式,并说明该企业应采用哪种认证方式。

[问题3]

请解释授权侵犯的具体含义;针对王工的意见给出相应的解决方案,说明该解决方案的名称、内容和目标。

第3题

1)软件系统的规模:

2)软件系统的年龄:

3)软件系统的结构。

试回答以下问题:

1.给出上述三项因素的解释,阐述“规模”、“年龄”和“结构”的具体含义。

2.扼要分析影响维护工作量的因素,即分析可能增加维护工作量的因素和可能减少维护工作量的因素。

3.简单叙述软件可维护性度量的含义。

第4题

某企业根据业务扩张的要求,需要将原有的业务系统扩展到互联网上,建立自己的B2C业务系统,此时系统的安全性成为一个非常重要的设计需求。为此,该企业向软件开发商提出如下要求:

①合法用户可以安全地使用该系统完成业务。

②灵活的用户权限管理。

③保护系统数据的安全,不会发生信息泄露和数据损坏。

④防止来自于互联网上的各种恶意攻击。

⑤业务系统涉及各种订单和资金的管理,需要防止授权侵犯。

⑥业务系统直接面向最终用户,需要在系统中保留用户使用痕迹,以应对可能的商业诉讼。

该软件开发商接受任务后,成立方案设计小组,提出的设计方案是:在原有业务系统的基础上,保留了原业务系统中的认证和访问控制模块;为了防止来自互联网的威胁,增加了防火墙和入侵检测系统。

企业和软件开发商共同组成方案评审会,对该方案进行了评审,各位专家对该方案提出了多点不同意见。李工认为,原业务系统只针对企业内部员工,采用了用户名/密码方式是可以的,但扩展为基于互联网的B2C业务系统后,认证方式过于简单,很可能造成用户身份被盗取:王工认为,防止授权侵犯和保留用户痕迹的要求在方案中没有体现。而刘工则认为,即使是在原有业务系统上的扩展与改造,也必须全面考虑信息系统面临的各种威胁,设计完整的系统安全架构,而不是修修补补。

请解释授权侵犯的具体含义;针对王工的意见给出相应的解决方案,说明该解决方案的名称、内容和目标。

第6题

下列关于行政法规解释的哪种说法是正确的?

A.国务院各部门可以根据国务院授权解释行政法规

B.行政法规条文本身需要作出补充规定的,由国务院解释

C.在审判活动中行政法规条文本身需要进一步明确界限的,由最高人民法院解释

D.对具体应用行政法规的问题,各级政府可以请求国务院法制机构解释

第7题

下列关于行政法规解释的哪种说法是正确的?

A.国务院各部门可以根据国务院授权解释行政法规

B.行政法规条文本身需要作出补充规定的,由国务院解释

C.在审判活动中行政法规条文本身需要进一步明确界限的,由最高人民法院解释

D.对具体应用行政法规的问题,各级政府可以请求国务院法制机构解释

第8题

阅读以下说明,回答问题1~3,将答案填入对应的解答栏内。

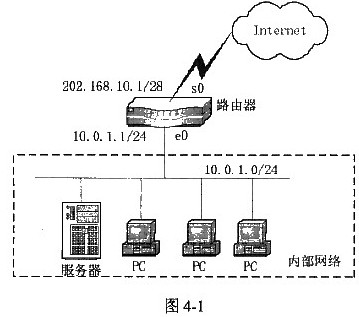

网络地址转换(NAT)的主要目的是解决IP地址短缺问题以及实现TCP负载均衡等。在图4-1的设计方案中,与Internet连接的路由器采用网络地址转换。

某学校通过专线上网,申请的合法Internet IP地址202.168.10.1~202.168.10.10,使用路由器的NAT功能进行地址转换,具体配置如下,解释配置命令含义。

version 11.3

no service password-encryption

!

hostname 2601 (1)

!

enable password cisc02006 (2)

ip nat pool aaa 202.168.10.2 202.168.10.10 netmask 255.255.255.240

(3)

ip nat inside source list 1 pool aaa overload (4)

!

interface Ethernet0

ip address 10.1.1.1 255.255.255.0

ip nat inside (5)

!

interface Serial0

ip address 202.1 68.10.1 255.255.255.240

ip nat outside (6)

bandwidth 2000 (7)

clockrate 2000000

!

no ip classless

ip route 0.0.0.0 0.0.0.0 Serial0 (8)

access-list 1 permit 10.1.1.0 0.0.0.255 (9)

!

!

end

第9题

A.2004年12月22日以后审查侵犯著作权刑事案件,一律适用2004年司法解释

B.司法机关可以根据打击相关犯罪的需要,择一适用

C.上述司法解释都只能有参考价值,司法机关可以不受其约束

D.上述2004年司法解释关于侵犯著作权犯罪的规定,不溯及既往

第10题

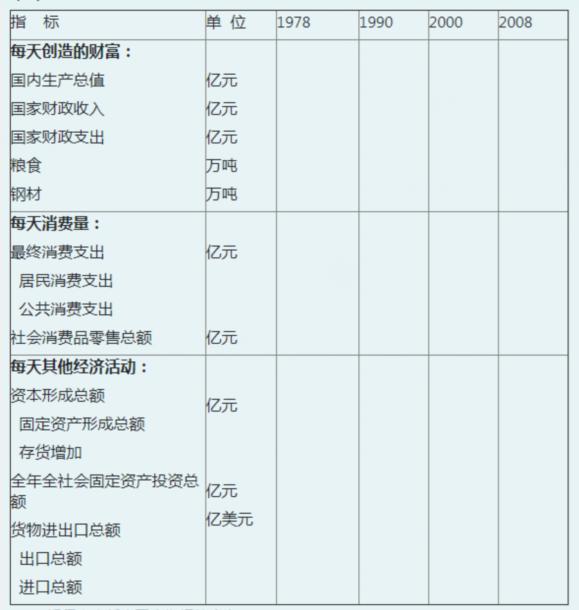

根据下列内容完成以下要求:

(1)根据2009中国统计年鉴相关内容填写表中数据:

(2)解释表中任意五个指标的含义;

(3)以上述任意一项指标2008年的具体数据为依据,说明中国在世界经济实力的排名。

警告:系统检测到您的账号存在安全风险

警告:系统检测到您的账号存在安全风险

为了保护您的账号安全,请在“赏学吧”公众号进行验证,点击“官网服务”-“账号验证”后输入验证码“”完成验证,验证成功后方可继续查看答案!